Eerder schreef ik over hoe je SSH-toegang tot je Cisco-switch kunt inschakelen door de instelling in de GUI-interface in te schakelen. Dit is geweldig als u via een gecodeerde verbinding toegang wilt tot uw switch CLI, maar het is nog steeds afhankelijk van alleen een gebruikersnaam en wachtwoord.

Als u deze switch gebruikt in een zeer gevoelig netwerk dat erg veilig moet zijn, kunt u overwegen om de verificatie van de openbare sleutel voor uw SSH-verbinding in te schakelen. Eigenlijk kunt u voor maximale beveiliging een gebruikersnaam / wachtwoord en verificatie van de openbare sleutel inschakelen voor toegang tot uw switch.

In dit artikel laat ik u zien hoe u openbare sleutelauthenticatie inschakelt op een SG300 Cisco-switch en hoe u openbare en private sleutelparen genereert met behulp van puTTYGen. Ik zal je dan laten zien hoe je in kunt loggen met de nieuwe toetsen. Daarnaast zal ik je laten zien hoe je het moet configureren, zodat je alleen de sleutel kunt gebruiken om in te loggen of de gebruiker dwingt om een gebruikersnaam / wachtwoord in te typen, samen met de private sleutel.

Opmerking : Voordat u aan deze zelfstudie begint, moet u ervoor zorgen dat u de SSH-service al hebt ingeschakeld op de switch, die ik eerder in mijn vorige artikel heb genoemd.

Schakel SSH-gebruikersauthenticatie in met openbare sleutel

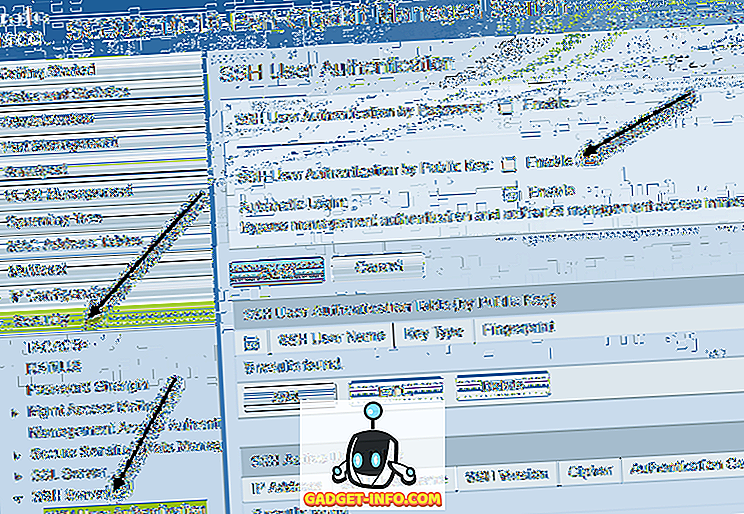

Over het algemeen is het proces voor het verkrijgen van publieke sleutelverificatie voor SSH eenvoudig. In mijn voorbeeld laat ik u zien hoe u de functies kunt inschakelen met behulp van de webgebaseerde grafische gebruikersinterface. Ik heb geprobeerd de CLI-interface te gebruiken om verificatie van openbare sleutels in te schakelen, maar het zou het formaat voor mijn persoonlijke RSA-sleutel niet accepteren.

Zodra ik dat werk heb, zal ik dit bericht updaten met de CLI-commando's die zullen bereiken wat we nu zullen doen via de GUI. Klik eerst op Beveiliging, dan op SSH Server en tot slot SSH Gebruikersauthenticatie .

In het rechterdeelvenster vinkt u het selectievakje Inschakelen aan naast SSH-gebruikersverificatie op openbare sleutel . Klik op de knop Toepassen om de wijzigingen op te slaan. Schakel de knop Inschakelen naast Automatische aanmelding nog niet in, omdat ik dit verderop zal uitleggen.

Nu moeten we een SSH-gebruikersnaam toevoegen. Voordat we beginnen met het toevoegen van de gebruiker, moeten we eerst een openbare en persoonlijke sleutel genereren. In dit voorbeeld gebruiken we puTTYGen, een programma dat wordt geleverd met puTTY.

Genereer privé- en openbare sleutels

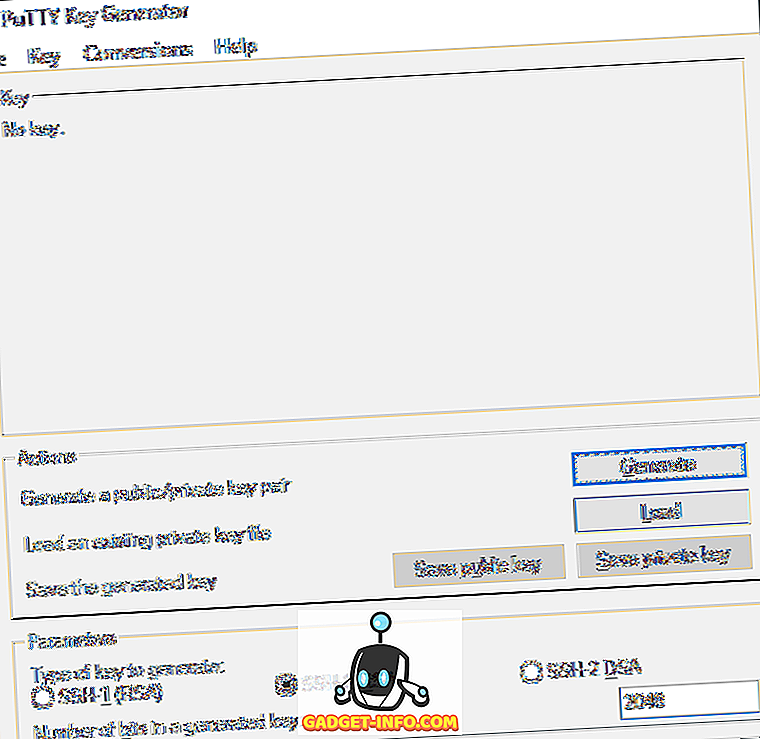

Om de sleutels te genereren, ga je gang en open je eerst puTTYGen. Je ziet een leeg scherm en je hoeft echt niets van de instellingen te veranderen van de hieronder getoonde standaardwaarden.

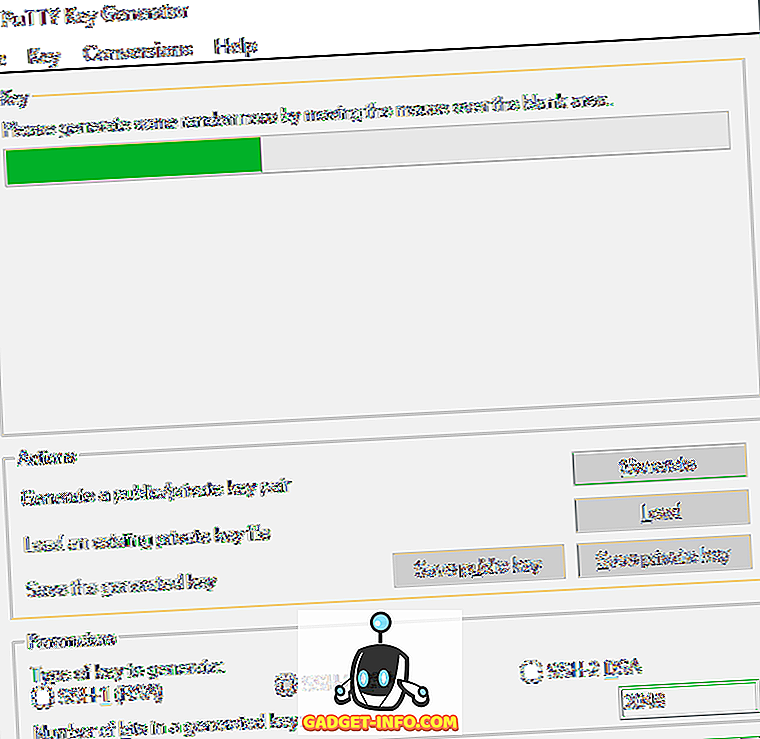

Klik op de knop Genereren en beweeg uw muis rond het lege gebied totdat de voortgangsbalk helemaal voorbij is.

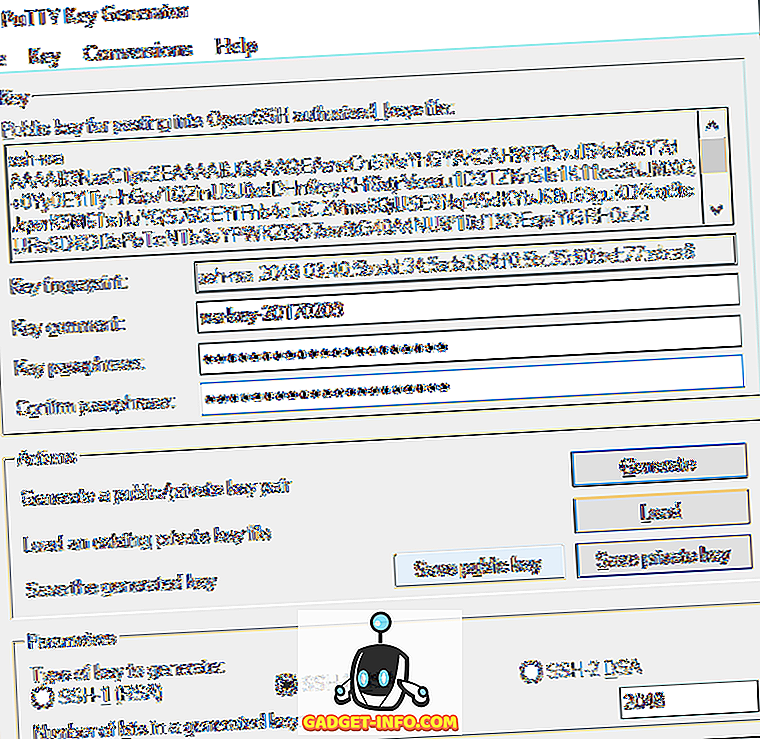

Nadat de sleutels zijn gegenereerd, moet u een wachtwoordzin invoeren. Dit is in feite hetzelfde als een wachtwoord om de sleutel te ontgrendelen.

Het is een goed idee om een lange wachtzin te gebruiken om de sleutel te beschermen tegen aanvallen met brute kracht. Nadat u de wachtwoordzin twee keer hebt ingevoerd, klikt u op de knop Openbare sleutel opslaan en privésleutel opslaan . Zorg ervoor dat deze bestanden op een veilige locatie worden opgeslagen, bij voorkeur in een gecodeerde container van een soort die een wachtwoord vereist om te openen. Bekijk mijn bericht over het gebruik van VeraCrypt om een gecodeerd volume te maken.

Gebruiker en sleutel toevoegen

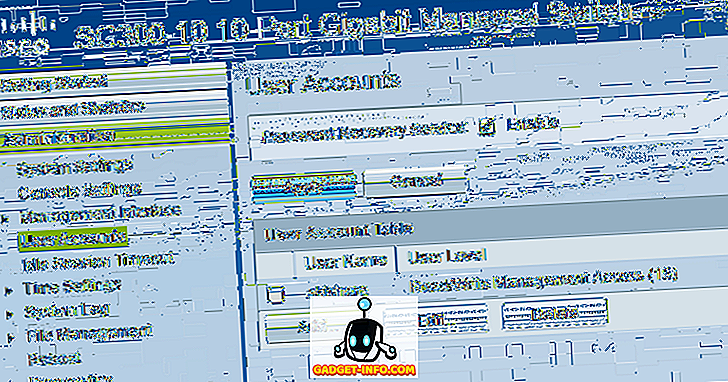

Nu terug naar het SSH-gebruikersauthenticatiescherm dat we eerder hadden staan. Hier kun je kiezen uit twee verschillende opties. Ga eerst naar Beheer - Gebruikersaccounts om te zien welke accounts u momenteel heeft om in te loggen.

Zoals je kunt zien, heb ik één account genaamd akishore voor toegang tot mijn switch. Momenteel kan ik dit account gebruiken om toegang te krijgen tot de webgebaseerde grafische gebruikersinterface en de CLI. Terug op de pagina SSH-gebruikersauthenticatie, kan de gebruiker die u aan de SSH-gebruikersauthenticatietabel (per openbare sleutel) moet toevoegen, hetzelfde zijn als wat u onder Beheer - Gebruikersaccounts of anders hebt.

Als u dezelfde gebruikersnaam kiest, kunt u de knop Inschakelen onder Automatische aanmelding controleren en als u zich bij de schakelaar wilt aanmelden, hoeft u alleen maar de gebruikersnaam en het wachtwoord voor de privésleutel in te typen en bent u ingelogd .

Als u hier een andere gebruikersnaam kiest, krijgt u een prompt waarin u de gebruikersnaam en het wachtwoord van de SSH-privésleutel moet invoeren. Vervolgens moet u uw normale gebruikersnaam en wachtwoord invoeren (vermeld onder Beheer - Gebruikersaccounts) . Als je de extra beveiliging wilt, gebruik dan een andere gebruikersnaam, anders gewoon dezelfde naam als je huidige gebruikersnaam.

Klik op de knop Toevoegen en u krijgt het pop-upvenster SSH-gebruiker toevoegen .

Zorg ervoor dat het sleuteltype is ingesteld op RSA en ga vervolgens door en open uw openbare SSH-sleutelbestand dat u eerder hebt opgeslagen met een programma zoals Kladblok. Kopieer de volledige inhoud en plak deze in het openbare sleutelvenster . Klik op Toepassen en klik vervolgens op Sluiten als u bovenaan een succesbericht krijgt.

Aanmelden met privésleutel

Nu hoeven we alleen maar in te loggen met onze privésleutel en wachtwoord. Op dit moment, wanneer u probeert in te loggen, moet u twee keer inloggegevens invoeren: een keer voor de privésleutel en een keer voor het normale gebruikersaccount. Zodra we automatisch inloggen inschakelen, hoeft u alleen de gebruikersnaam en het wachtwoord voor de privésleutel in te voeren en bent u ingelogd.

Open PUTTY en voer zoals gebruikelijk het IP-adres van uw switch in het vak Hostnaam in. Deze keer moeten we echter ook de privésleutel in puTTY laden. Vouw hiervoor Connection uit, vouw vervolgens SSH uit en klik vervolgens op Auth .

Klik op de knop Bladeren onder Privé-sleutelbestand voor authenticatie en selecteer het privésleutelbestand dat u eerder uit puTTY hebt opgeslagen. Klik nu op de knop Openen om verbinding te maken.

De eerste prompt wordt aangemeld als en dat moet de gebruikersnaam zijn die u hebt toegevoegd onder SSH-gebruikers. Als je dezelfde gebruikersnaam hebt gebruikt als je hoofdgebruikersaccount, dan doet het er niet toe.

In mijn geval gebruikte ik akishore voor beide gebruikersaccounts, maar ik gebruikte verschillende wachtwoorden voor de privésleutel en voor mijn hoofdgebruikersaccount. Als je wilt, kun je de wachtwoorden ook op dezelfde manier maken, maar het heeft geen zin om dat echt te doen, vooral als je automatisch aanmelden inschakelt.

Als u nu niet meer wilt inloggen om in de switch te komen, vinkt u het vakje Inschakelen aan naast Automatische aanmelding op de SSH- pagina Gebruikersauthenticatie .

Wanneer dit is ingeschakeld, hoeft u nu alleen de inloggegevens voor de SSH-gebruiker in te voeren en bent u aangemeld.

Het is een beetje ingewikkeld, maar het is logisch als je ermee speelt. Zoals ik al eerder heb genoemd, zal ik ook de CLI-opdrachten schrijven zodra ik de privésleutel in het juiste formaat kan krijgen. Volgens de instructies hier, zou toegang tot uw switch via SSH nu een stuk veiliger moeten zijn. Als je problemen tegenkomt of vragen hebt, plaats dan in de comments. Genieten!