Ik kocht een paar maanden geleden een nieuwe Cisco SG300 10-poort Gigabit Ethernet-beheerde switch en het was een van de beste investeringen voor mijn kleine thuisnetwerk. Cisco-switches hebben zoveel functies en opties die u kunt configureren om uw netwerk op een granulaire manier te beheren. Op het gebied van beveiliging vallen hun producten op.

Dat gezegd hebbende, is het heel interessant hoe onzeker een Cisco-switch vers uit de doos is. Wanneer u het aansluit, pakt het een IP-adres van een DHCP-server of wijst het zichzelf een IP-adres toe (meestal 192.168.1.254) en gebruikt het cisco voor de gebruikersnaam en het wachtwoord. Yikes!

Omdat de meeste netwerken de 192.168.1.x netwerk-ID gebruiken, is uw switch volledig toegankelijk voor iedereen in het netwerk. In dit artikel ga ik het hebben over vijf directe stappen die u moet nemen nadat u uw switch hebt aangesloten. Dit zorgt ervoor dat uw apparaat veilig is en correct is geconfigureerd.

Opmerking: dit artikel is bedoeld voor thuis- of kleine kantoorgebruikers die Cisco-switches nog niet kennen. Als je een Cisco-technicus bent, zul je dit allemaal erg simplistisch vinden.

Stap 1 - Verander standaard gebruikersnaam en wachtwoord

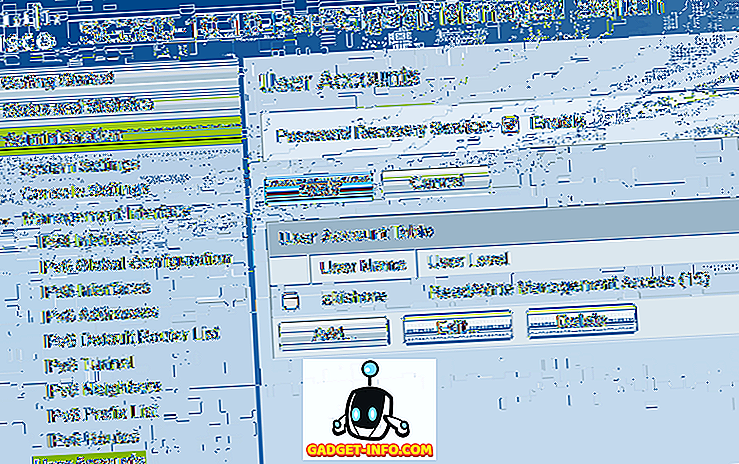

Dit is duidelijk de eerste stap en het belangrijkste. Nadat u zich bij de switch hebt aangemeld, vouwt u Beheer uit en klikt u vervolgens op Gebruikersaccounts .

Het eerste dat u wilt doen is een ander gebruikersaccount toevoegen, zodat u vervolgens het originele cisco-gebruikersaccount kunt verwijderen. Zorg ervoor dat u de nieuwe account volledige toegang geeft, dit is lees / schrijf beheerstoegang (15) in Cisco-terminologie. Gebruik een sterk wachtwoord en log vervolgens uit bij het cisco- account en log in met uw nieuwe account. U zou nu het standaardaccount moeten kunnen verwijderen.

Het is ook waarschijnlijk een goed idee om de Password Recovery Service in te schakelen, voor het geval dat u het wachtwoord dat u heeft ingesteld bent vergeten. U hebt consoletoegang tot het apparaat nodig om het wachtwoord opnieuw in te stellen.

Stap 2 - Wijs een statisch IP-adres toe

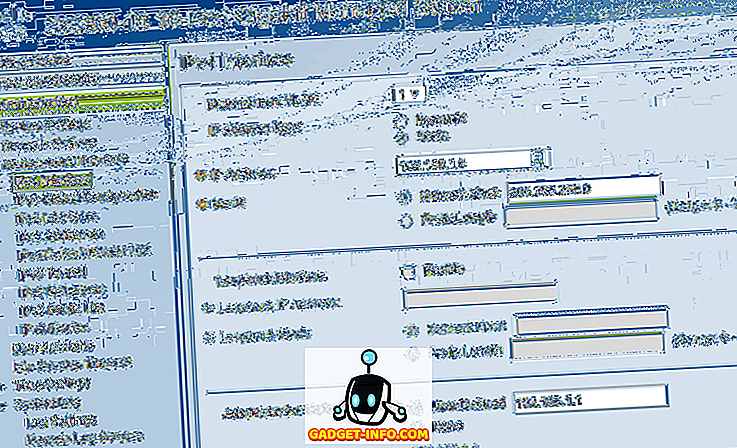

Standaard moet de switch al een statisch IP-adres hebben, maar als dat niet het geval is, moet u deze handmatig instellen. Het is ook nodig als u de 192.168.1 netwerk-ID niet gebruikt. Vouw hiervoor Beheer - Beheerinterface - IPv4-interface uit .

Kies Statisch voor IP- adrestype en voer een statisch IP-adres in. Dit maakt het veel gemakkelijker om je switch ook te beheren. Als u de standaardgateway voor uw netwerk kent, kunt u die toevoegen, ook onder Administrative Default Gateway .

Het is ook vermeldenswaard dat het IP-adres is toegewezen aan een virtuele LAN-interface, wat betekent dat u toegang hebt tot het apparaat via het IP-adres, ongeacht welke poort op de switch is aangesloten, zolang deze poorten zijn toegewezen aan het Management VLAN dat bovenaan is geselecteerd . Standaard is dit VLAN 1 en zijn alle poorten standaard in VLAN 1.

Stap 3 - Werk de firmware bij

Omdat mijn goedkope Netgear-router het internet kan controleren op een software-update en deze automatisch kan downloaden en installeren, zou je denken dat een mooie Cisco-switch hetzelfde zou kunnen doen. Maar je zou fout zijn! Het is waarschijnlijk om veiligheidsredenen dat ze dit niet doen, maar het is nog steeds vervelend.

Om een Cisco-switch bij te werken met nieuwe firmware, moet u deze van de Cisco-website downloaden en vervolgens uploaden naar de switch. Bovendien moet u vervolgens de actieve afbeelding naar de nieuwe firmwareversie wijzigen. Ik vind deze functie echt leuk omdat het een beetje bescherming biedt voor het geval er iets misgaat.

Om de nieuwe firmware te vinden, hoeft Google alleen maar uw switch-model met het woord firmware aan het einde. In mijn geval bijvoorbeeld, heb ik gegoogled met de Cisco SG300-10-firmware.

Ik zal nog een artikel schrijven over het upgraden van de firmware voor een Cisco-router, omdat er een aantal dingen zijn waar je bewust van wilt zijn voordat je dit doet.

Stap 4 - Secure Access configureren

De volgende stap die ik aanbeveel, is alleen beveiligde toegang tot uw switch mogelijk te maken. Als u een professionele commandoregel bent, moet u de web-GUI echt uitschakelen en alleen SSH-toegang inschakelen. Als u echter de GUI-interface nodig hebt, moet u deze in elk geval instellen op HTTPS in plaats van HTTP.

Bekijk mijn vorige bericht over het inschakelen van SSH-toegang voor je switch en log in met een tool als puTTY. Voor nog meer beveiliging kunt u openbare-sleutelauthenticatie inschakelen met SSH en inloggen met een privésleutel. U kunt ook de toegang tot de beheerinterface beperken op basis van het IP-adres, waarover ik in een volgend bericht zal schrijven.

Stap 5 - Kopieer Running Config naar Startup Config

Het laatste waaraan u wilt wennen wanneer u een Cisco-apparaat gebruikt, is het kopiëren van de actieve config naar de opstartconfiguratie. Kortom, alle wijzigingen die u maakt, worden alleen in het RAM-geheugen opgeslagen, wat betekent dat wanneer u het apparaat opnieuw start, alle instellingen verloren gaan.

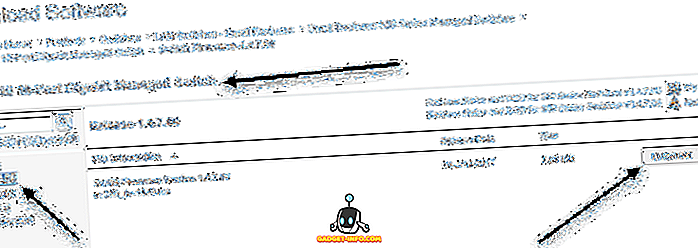

Om de configuratie permanent op te slaan, moet u de running config kopiëren naar opstartconfiguratie, waarvan de laatste is opgeslagen in NVRAM of niet-vluchtig RAM. Vouw hiervoor Beheer, vervolgens Bestandsbeheer uit en klik vervolgens op Configuratie kopiëren / opslaan .

De standaardinstellingen moeten correct zijn, dus alles wat u hoeft te doen, is klikken op Toepassen . Nogmaals, zorg ervoor dat je dit altijd doet wanneer je een verandering aanbrengt in je switch.

Dat waren enkele echt eenvoudige configuratiestappen voor het instellen en beveiligen van uw switch. Ik plaats binnenkort meer geavanceerde tutorials over andere aspecten van de overstap. Als je vragen hebt, reageer dan gerust. Genieten!

![beste galerij - Interactive Online Crossword On Tech-Biz Trivia [2]](https://gadget-info.com/img/best-gallery/586/interactive-online-crossword-tech-biz-trivia.jpg)