Voor extra beveiliging wilde ik de toegang tot mijn Cisco SG300-10-switch beperken tot slechts één IP-adres in mijn lokale subnet. Nadat ik mijn nieuwe switch een paar weken geleden had geconfigureerd, was ik niet gelukkig omdat ik wist dat iedereen die op mijn LAN of WLAN was aangesloten, naar de aanmeldingspagina kon gaan door alleen het IP-adres van het apparaat te kennen.

Uiteindelijk heb ik de handleiding van 500 pagina's doorzocht om erachter te komen hoe ik alle IP-adressen blokkeerde, behalve degene die ik wilde voor beheerstoegang. Na veel testen en verschillende berichten op de Cisco-forums, heb ik het uitgevonden! In dit artikel zal ik u door de stappen leiden om toegangsprofielen en profileringsregels voor uw Cisco-switch te configureren.

Opmerking : met de volgende methode die ik ga beschrijven, kunt u ook de toegang tot een willekeurig aantal ingeschakelde services op uw switch beperken. U kunt bijvoorbeeld de toegang tot SSH, HTTP, HTTPS, Telnet of al deze services op IP-adres beperken.

Beheerprofiel en regels voor managementtoegang maken

Om aan de slag te gaan, meldt u zich aan bij de webinterface voor uw switch en breidt u Beveiliging uit en vouwt u de Mgmt-toegangsmethode uit . Ga je gang en klik op Toegangsprofielen .

Het eerste dat we moeten doen, is een nieuw toegangsprofiel maken. Standaard zou je alleen het profiel Console Only moeten zien. Bovendien merk je bovenaan dat None is geselecteerd naast Active Access Profile . Nadat we ons profiel en onze regels hebben gemaakt, moeten we hier de naam van het profiel selecteren om het te activeren.

Klik nu op de knop Toevoegen en dit zou een dialoogvenster moeten openen waarin u uw nieuwe profiel een naam kunt geven en ook de eerste regel voor het nieuwe profiel kunt toevoegen.

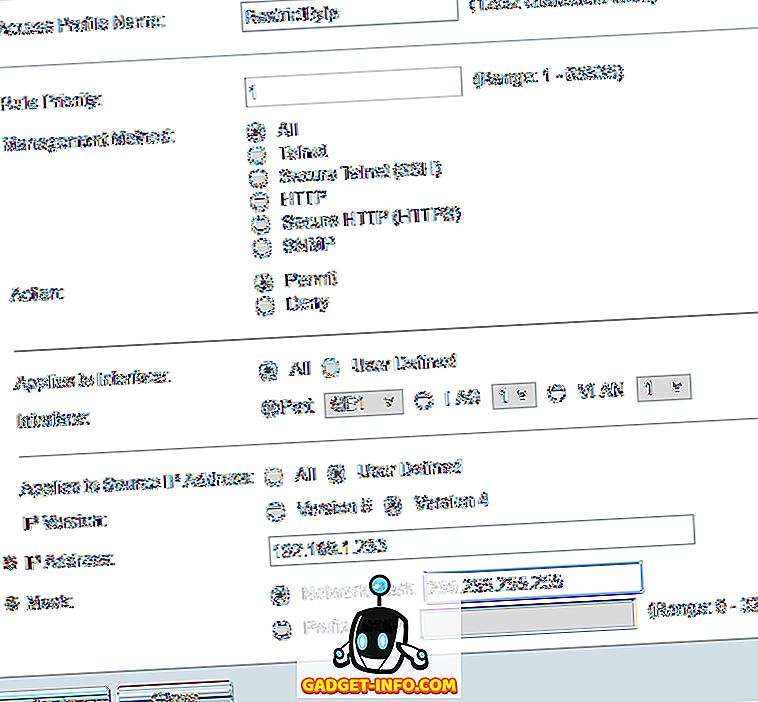

Geef bovenaan je nieuwe profiel een naam. Alle andere velden hebben betrekking op de eerste regel die aan het nieuwe profiel wordt toegevoegd. Voor Regelprioriteit moet u een waarde tussen 1 en 65535 kiezen. De manier waarop Cisco werkt, is dat de regel met de laagste prioriteit eerst wordt toegepast. Als het niet overeenkomt, wordt de volgende regel met de laagste prioriteit toegepast.

In mijn voorbeeld heb ik een prioriteit van 1 gekozen omdat ik wil dat deze regel eerst wordt verwerkt. Deze regel is degene die het IP-adres toestaat dat ik toegang tot de switch wil geven. Onder Beheermethode kunt u een specifieke service kiezen of alles kiezen, waardoor alles wordt beperkt. In mijn geval heb ik alles gekozen omdat ik sowieso alleen SSH en HTTPS heb ingeschakeld en ik beheer beide services vanaf één computer.

Houd er rekening mee dat als u alleen SSH en HTTPS wilt beveiligen, u twee afzonderlijke regels moet maken. De actie kan alleen Weigeren of Vergunning zijn . Voor mijn voorbeeld heb ik voor Permit gekozen omdat dit voor de toegestane IP zal zijn. Vervolgens kunt u de regel toepassen op een specifieke interface op het apparaat, of u kunt de regel gewoon op Alles laten staan, zodat deze op alle poorten van toepassing is.

Onder Van toepassing op bron-IP-adres, moeten we hier Gedefinieerd door gebruiker kiezen en vervolgens Versie 4 kiezen, tenzij u in een IPv6-omgeving werkt, in welk geval u Versie 6 zou kiezen. Voer nu het IP-adres in dat toegang krijgt en typ in een netwerkmasker dat overeenkomt met alle relevante bits die moeten worden bekeken.

Omdat mijn IP-adres bijvoorbeeld 192.168.1.233 is, moet het hele IP-adres worden onderzocht en daarom heb ik een netwerkmasker nodig van 255.255.255.255. Als ik wilde dat de regel van toepassing was op iedereen in het gehele subnet, zou ik een masker van 255.255.255.0 gebruiken. Dat zou betekenen dat iedereen met een 192.168.1.x-adres is toegestaan. Dat is natuurlijk niet wat ik wil doen, maar hopelijk wordt uitgelegd hoe het netwerkmasker moet worden gebruikt. Merk op dat het netwerkmasker niet het subnetmasker is voor uw netwerk. Het netwerkmasker geeft eenvoudigweg aan naar welke bits Cisco moet kijken bij het toepassen van de regel.

Klik op Toepassen en je hebt nu een nieuw toegangsprofiel en regel! Klik op Profielregels in het menu aan de linkerkant en u zou de nieuwe regel bovenaan moeten zien.

Nu moeten we onze tweede regel toevoegen. Om dit te doen, klikt u op de knop Toevoegen die wordt weergegeven onder de tabel met profielregels .

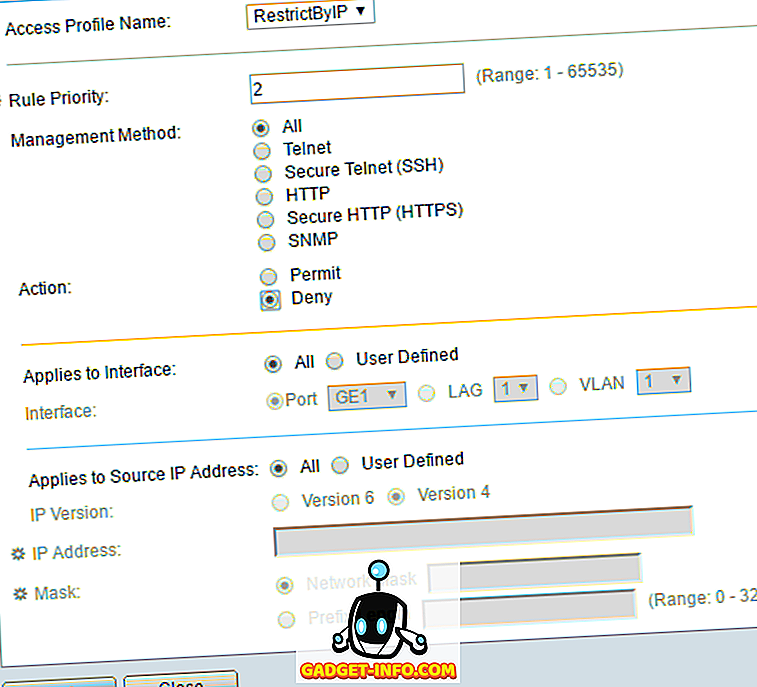

De tweede regel is heel eenvoudig. Controleer eerst of de naam van het toegangsprofiel dezelfde is die we zojuist hebben gemaakt. Nu geven we de regel gewoon een prioriteit van 2 en kiezen we Weigeren voor de actie . Zorg dat al het andere op Alles is ingesteld. Dit betekent dat alle IP-adressen worden geblokkeerd. Aangezien onze eerste regel echter eerst wordt verwerkt, is dat IP-adres toegestaan. Zodra een regel is gekoppeld, worden de andere regels genegeerd. Als een IP-adres niet overeenkomt met de eerste regel, komt het bij deze tweede regel, waar deze overeenkomt en wordt geblokkeerd. Leuk!

Ten slotte moeten we het nieuwe toegangsprofiel activeren. Om dat te doen, gaat u terug naar Toegangsprofielen en selecteert u het nieuwe profiel in de vervolgkeuzelijst bovenaan (naast Actief toegangsprofiel ). Klik op Toepassen en je moet goed zijn om te gaan.

Onthoud dat de configuratie momenteel alleen wordt opgeslagen in de actieve configuratie. Zorg ervoor dat je naar Beheer - Bestandsbeheer - Configuratie kopiëren / opslaan gaat om de lopende config naar de opstartconfiguratie te kopiëren.

Als u meer dan één IP-adrestoegang tot de switch wilt toestaan, maakt u gewoon een andere regel zoals de eerste, maar geeft u deze een hogere prioriteit. U moet ook controleren of u de prioriteit voor de regel Weigeren wijzigt, zodat deze een hogere prioriteit heeft dan alle regels van de machtiging . Als je problemen tegenkomt of dit niet kunt laten werken, kun je berichten plaatsen in de comments en ik zal proberen te helpen. Genieten!